Ce texte est basé sur la présentation qui a été faite à la Nuit du Hack 2012. (NdH2k12)

Pour qui s’intéresse au hacking de téléphone, le premier pas à faire est celui du démontage d’un téléphone.

Traditionnellement, les téléphones portables étaient composées d’une antenne, d’un écran, de circuits et d’un clavier alpha-numérique ainsi que d’une batterie et d’un emplacement pour loger la carte SIM.

Dans l’exemple ci-dessous, c’est un téléphone classique LG KG275 qui a été ouvert. Le démontage et le remontage de l’appareil sont assez simples, du fait qu’il n’y a que quatre vis à enlever et à replacer et que de façon générale, c’est un téléphone tout ce qu’il y a de plus simple.

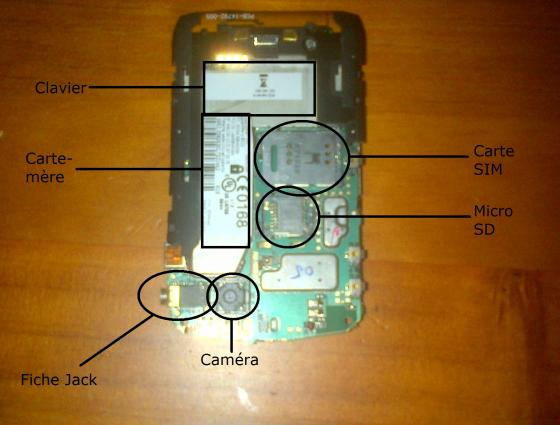

Sur les smartphones, les choses se complexifient. Ils sont composés d’une antenne, d’un clavier parfois AZERTY, d’un écran parfois tactile, d’une carte-mère, d’une carte SD, d’un emplacement pour carte SIM, d’un port USB, d’une fiche Jack.

Dans la photo ci-dessus, on observe la composition d’un BlackBerry, qui est bien plus complexe que celle du LG précédemment cité.

La carte-mère est en quelque sorte le « cœur » du smartphone, c’est elle qui permet le fonctionnement de l’appareil et dans le cas de l’iPhone 3 – expérience à l’appui – il a été possible de sauver les informations qui y étaient stockées en implémentant la carte-mère dans un autre iPhone. Les informations n’étaient stockées ni sur la carte SIM si sur aucun autre support extérieur qu’il aurait été facile de retirer sans tout démonter. Néanmoins, ce qui vaut pour l’iPhone ne vaut pas pour les autres téléphones.

Cette manipulation implique que la carte-mère puisse être retirée du smartphone ce qui est très difficile à faire sur un BlackBerry car l’ensemble de l’appareil est construit de telle façon que le démontage est long et compliqué. La coque noire, que l’on peut voir sur la photo, entourant les différents composants, est visée et de la colle a été déposée sur les vis.

Sur un téléphone portable classique, le seul élément sensible qui peut être ciblé par une attaque, c’est finalement la carte SIIM. Sur un smartphone, c’est la carte-mère, la carte SD, la carte SIM, cibles qui peuvent avoir pour point d’entrée non seulement le Bluetooth mais également le WiFi. C’est donc l’ensemble du système qui est devenu vulnérable.

Le Bluetooth est une technologie non-filaire qui permet d’échanger des informations sur une courte distance. L’exemple classique est la connexion entre une oreillette et un téléphone. Par défaut, le dispositif est toujours allumé sur les téléphones, c’est du moins ce qui a été constaté sur les téléphones BlackBerry. A l’allumage du téléphone après achat, le Bluetooth, le WiFi ainsi que le NFC sont allumés. Ceci a deux conséquences.

La première est que la batterie se décharge plus vite.

La seconde est l’envoi d’informations. En effet, certains logiciels, comme par exemple BTScanner sniffent les Bluetooth dans un rayon assez large. Cela permet de récupérer certaines informations, notamment les informations matérielles du smartphone. Cela peut paraître anecdotique mais tous les smartphones ont des failles et connaître précisément le type de téléphone permet l’exploitation de ces failles. BTScanner peut parfois un comportement curieux : s’il peut être incapable de détecter certains smartphones se trouvant à quelques centimètres, il capte néanmoins les ordinateurs et les photocopieuses.

Ceci démontre que certains soft ne sont pas limités en terme de matériel. Il n’est pour autant pas nécessaire d’avoir une machine avec BTScanner installé pour détecter les Bluetooth allumés dans un rayon d’un mètre. Il suffit de prendre son téléphone, de lancer une recherche et d’attendre les résultats. Pour l’anecdote, lors d’un trajet en RER, sur les vingt personnes présentes, il y avait quinze adultes dont onze avaient laissé le Bluetooth allumé, Bluetooth qui renvoyait les informations des propriétaires.

L’autre dispositif qui est constamment allumé par défaut, c’est le WiFi. Pratique car cela permet de surfer presque comme sur sa machine personnelle. Mais le système est pernicieux. Beaucoup d’utilisateurs se connectent avec leurs smartphones sur les bornes WiFi publiques, celles des bars, des restaurants, des hôtels ou des aéroports.

Or, avec un soft de type Wireshark, il devient très simple de sniffer le trafic de ses appareils et d’en capter les informations essentielles, surtout que la pratique du VPN mobile n’est pas encore répandue.

C’est d’autant plus inquiétant que les entreprises et les administrations sont entrées dans une logique du BYOD (Bring Your Own Device). En clair, cela signifie que les personnes doivent être en permanence joignable, en permanence connectées, en permanence aptes à recevoir des informations professionnelles. Mas c’est la sécurité qui peut en pâtir et lorsqu’il s’agit d’entreprises ou d’administrations très sensibles, on peut frôler le drame si des informations s’envolent. Toujours pour l’anecdote, au centre commercial les 4 Temps à la Défense, si on se pose près d’un WiFi ouvert et qu’on laisse tourner Wireshark pendant deux minutes, plus de deux milles paquets vont être interceptés et sept iPhone(s ?) vont être détectés.

Commentaires

Anonyme (non vérifié)

Friday 30 November 2012 à 16:10

Permalien

Bonjour,

Bonjour,

très interessant , merci.

Anonyme (non vérifié)

Sunday 19 January 2014 à 20:38

Permalien

interessant

interessant

Fadil (non vérifié)

Tuesday 25 November 2014 à 10:40

Permalien

Comment

Tres interessant. Merci

coucouc'estmoi! (non vérifié)

Wednesday 21 January 2015 à 16:01

Permalien

je trouve ça très intéressant

je trouve ça très intéressant mais il faudrait faire l'expérience sur un portable plus récent !!

Tris Acatrinei

Wednesday 21 January 2015 à 16:03

Permalien

Quand j'aurai un téléphone

Quand j'aurai un téléphone plus récent à démonter :)

azou seck (non vérifié)

Saturday 12 September 2020 à 15:20

Permalien

iphone

est ce que c est la mm chose avec les ios

Tris Acatrinei

Saturday 12 September 2020 à 15:28

Permalien

iPhone

Bonjour,

comme indiqué dans l'article, il s'agit d'un téléphone portable tout à fait basique et non d'un smartphone.

En fonction des modèles et des fabriquants, évidemment, les choses sont différentes, tant sur le plan matériel que logiciel, même s'il existe des similitudes.

Ajouter un commentaire