*Ceci est un texte basé sur la présentation qui a été faite à la NdH2k12.*

Il n’y a pas que les informations que l’on se fait voler, il y a également les informations que l’on envoie volontairement dans la nature. Ainsi, nous sommes nombreux à envoyer des emails, à utiliser les réseaux sociaux, à prendre et à envoyer des photos et des vidéos ou à jouer. Autant d’informations que nous transmettons à des tiers sans forcément le savoir.

Prenons l’exemple des emails. Sur l’iPhone ainsi que l’iPad, une signature est intégrée « envoyé de mon iPhone », de même que sur BlackBerry. Même si la signature est désactivée, il est très facile de trouver certaines informations en regardant le code-source. A titre d’exemple, sur un email envoyé depuis un iPhone, il est possible de trouver le nom, le prénom, l’opérateur téléphonique de la personne, la version du système d’exploitation qui est utilisée.

Faisons l’expérience avec deux personnes différentes. Je demande à ma première victime de m’envoyer un email. Sur la première capture d’écran, on voit qu’elle n’a pas désactivé la signature de son smartphone, ce qui m’apporte déjà des informations.

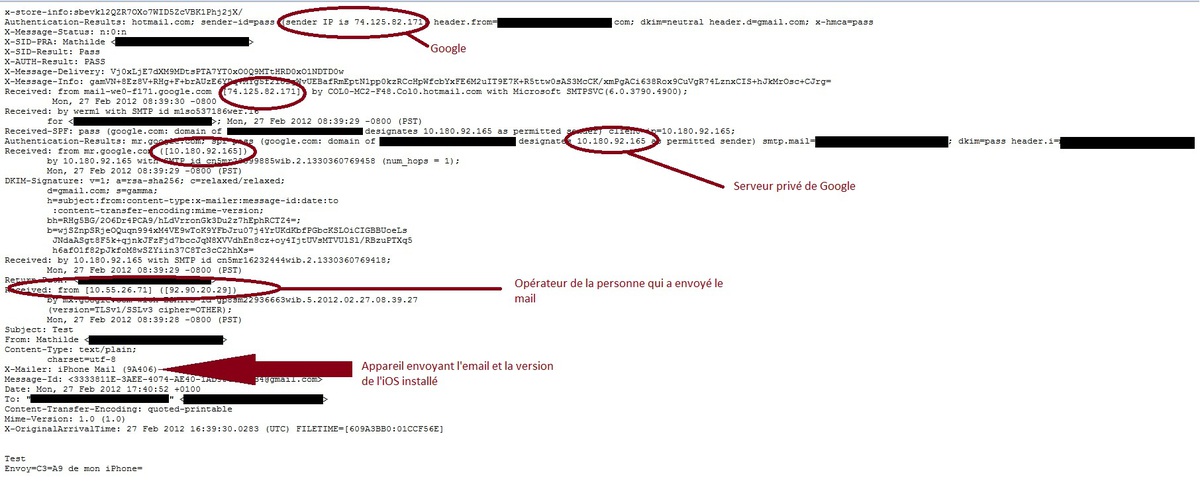

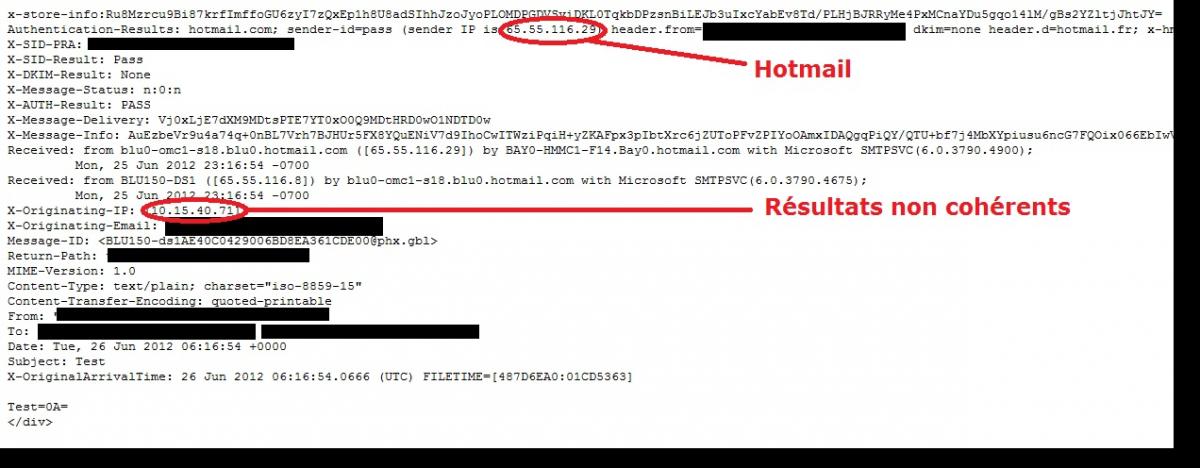

Regardons à présent l’header de son email.

On observe qu’un certain nombre d’information ressortent sans pour autant que la première victime en soit consciente. Avec un simple email, je peux donc savoir quel type de téléphone elle utilise, quel OS y est installé, quel est son service de messagerie par défaut et quel est son opérateur téléphonique. Un attaquant potentiel peut donc entrer en contact avec la victime, en se faisant passer pour son opérateur téléphonique et essayer de lui soutirer des informations comme ses coordonnées bancaires, notamment via une page de phishing.

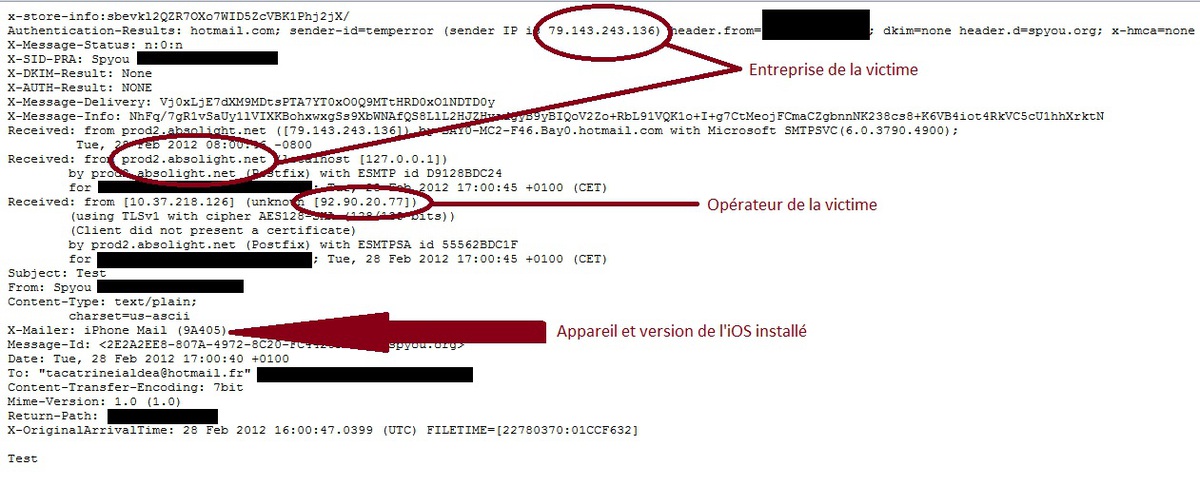

Refaisons l’expérience avec une seconde victime à laquelle j’ai demandé de m’envoyer le même email mais en lui demandant explicitement de le faire sans que je vois d’où elle l’envoie. (En clair, il était au café et pouvait envoyer l’email depuis sa machine portable, son smartphone ou sa tablette.)

On retrouve encore plus d’informations dans ce second email. Les IP m’indiquent la société pour laquelle travaille ma seconde victime ainsi que son appareil, son OS et son opérateur téléphonique.

On constate ainsi que ce sont les iPhone qui sont les plus bavards. Cette expérience a également été faite sur BlackBerry et les résultats parlent d’eux-mêmes.

Sur Android, l’expérience n’a pu être menée qu’une seule fois sur un seul appareil. Il conviendrait de la refaire sur différents smartphones.

Cela peut paraître anecdotique mais ce sont ces informations qui m'ont permises de découvrir quue j'avais en face de moi un escroc dans le cadre d'une recherche d'appartement car la fameuse signature de smartphone ainsi que les informations contenues dans l'header n'étaient pas cohérentes avec les propos tenus dans le message.

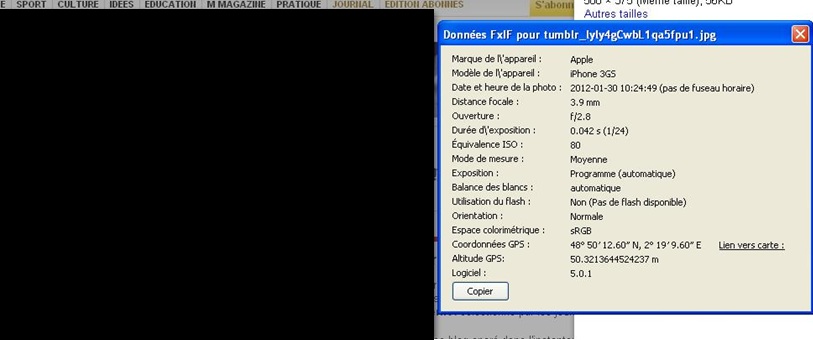

Mais il n’y a pas que les emails. Les photos peuvent également trahir leur propriétaire. Ainsi tout le monde se souvient de cette personne se revendiquant d’Anonymous qui a envoyé une photographie de la poitrine de sa copine sur les réseaux sociaux. Les autorités de police n’ont eu qu’à extraire les données ExIF de la photographie et à aller tranquillement le cueillir chez lui. Les données ExIF sont des informations contenues dans des photographies afin de les identifier. Elles comportent l’heure et la date de la prise de vue, le type d’appareil utilisé l’utilisation d’un flash et lorsque des photos sont prises avec un smartphone, on retrouve les coordonnées GPS. Vous trouverez différents modules de lecture des métadonnées par ici.

Il devient donc facile, à travers les réseaux sociaux, de retracer les itinéraires des personnes, en consultant simplement les dernières photos envoyées.

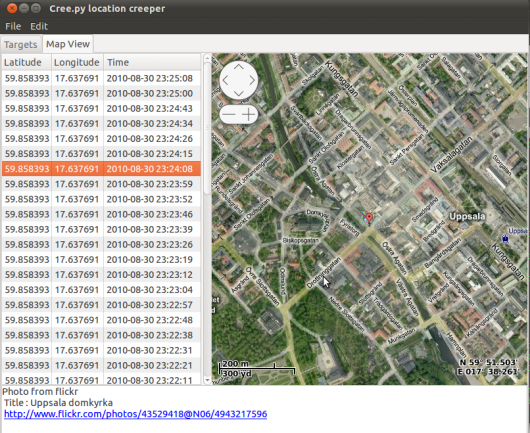

Conscient du problème que cela pose en matière de respecter de la vie privée, notamment en ce qui concerne les célébrités, Twitter et Facebook anonymisent par défaut toutes les photographies envoyées. Mais en cherchant bien et en combinant plusieurs lecteurs de données, il est possible de retrouver des informations intéressantes. C’est le cas du petit soft en ligne qui s’appelle Cree.py qui va scanner tous les tweets d’une personne et recueillir toutes les informations de géolocalisation qu’une personne a pu disséminer ici et là.

Ne soyez pas surpris du temps que peut mettre Cree.py à charger : selon le volume de données à traiter, le rapport peut mettre plus ou moins de temps à se générer.

Commentaires

Anonyme (non vérifié)

Thursday 26 July 2012 à 23:39

Permalien

Merci pour cet article, je

Merci pour cet article, je viens de découvrir votre site grâce au podcast de nowatch sur la nuit du hack.

De plus j'avais trouvé une annonce de location un peu trop alléchante et je me demandais si c'était une arnaque ou pas.

Après avoir regardé la vidéo, j'ai fouillé dans les méta données de la photo et j'ai retrouvé le site de l'offre originale.

Donc encore merci et vous venez de gagner un lecteur :D

Tris Acatrinei

Saturday 11 August 2012 à 13:28

Permalien

Désolée pour la réponse

Désolée pour la réponse tardive et merci à vous :)

Anonyme (non vérifié)

Saturday 11 August 2012 à 13:24

Permalien

Etonnant...

J'ai aussi découvert votre site web grace au podcast de la NDH2012. Je savais qu'on pouvait récupérer des tas d'infos sur un PC, mais sur un téléphone cela m'intrigue beaucoup. Grace a @Tris_Acatrinei, j'ai découvert les métadonnées des photos qui pouvaient etre exploitées à des fins illégales etc ...

Merci pour ce superbe boulot.

Tris Acatrinei

Saturday 11 August 2012 à 13:30

Permalien

*blush* :)

*blush* :)

On peut même pousser le vice plus loin. Partons de l'hypothèse qu'on veut faire une mega crasse à quelqu'un et qu'on dise pendant quelques instants de sa machine, que ce soit un ordinateur ou un smartphone : on insère une photo à la con - pas forcément illégale mais compromettante - en prenant le soin de modifier les méta-données. Le temps que quelqu'un découvre la modifications des méta-données, il peut se passer plein de choses...

Ajouter un commentaire