En janvier dernier, Kaspersky annonce publiquement avoir découvert un malware relativement ingénieux et bien codé, sobrement baptisé Octobre Rouge. Ingénieux dans le sens où il est basé sur la faiblesse humaine et bien codé car propre et sans bug critique, fonctionnant avec 34 modules.

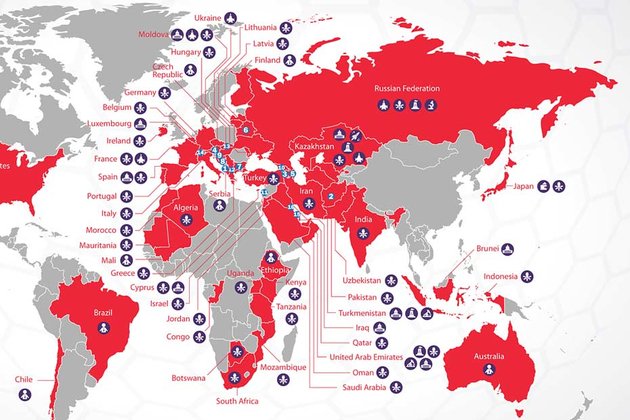

Le malware a été intitulé Octobre Rouge en référence au roman de Tom Clancy, dont l’action se déroule à la fin de la Guerre Froide et surtout en référence aux cibles visées par ce malware. Lorsque l’on regarde la carte mondiale des pays touchés, on se rend compte que ce sont surtout les entités étatiques qui ont fait l’objet d’un espionnage même si les entreprises privées n’ont vraisemblablement pas dues être épargnées. La masse des Etats concernés est telle qu’on ne peut que s’interroger sur les raisons qui ont fait que d’autres pays ne l’ont pas été – du moins – ne se sont pas déclarés comme tels. On retrouve ainsi la Chine, le Canada, la Suède, la Norvège, la plupart des Etats d’Amérique Latine, un grand nombre d’Etats Africains, la Mongolie, une bonne partie du Sud-Est asiatique, le Yémen, Israël ou encore la Roumanie et la Pologne. Ces mêmes Etats peuvent être classés en trois sections : les Etats considérés comme à la traîne sur le plan du développement technologique, les Etats suffisamment avancés sur le plan technologique, cas de la Suède mais aussi les Etats que l’on considère, de droit ou de fait, comme des paradis numérique. Mais on peut également supposer que certains Etats ont été victimes de ce malware et n’ont tout simplement pas communiqué dessus.

Le premier enseignement que l’on peut retirer d’Octobre Rouge est que si la Guerre Froide est terminée, d’autres tendances géopolitiques semblent se dessiner et qui paraissent infiniment plus complexes qu’un clivage Est-Ouest et Nord-Sud.

La propagation du malware est également source d’enseignement et est malheureusement classique : l’infection a été propagée par emails accompagnés d’une pièce jointe. Depuis les célèbres Love Letter et Melissa, on aurait pu croire que les utilisateurs avaient adopté une démarche préventive et n’ouvraient pas les pièces jointes provenant d’expéditeurs inconnus. Il semble qu’il n’en soit rien. En ce sens, l’ingénierie sociale a encore de beaux jours devant elle.

Le troisième enseignement concerne la démarche des administrateurs et leur gestion quotidienne de la sécurité informatique. En effet, Octobre Rouge – même s’il a été analysé comme remarquable – se base sur des vulnérabilités diverses dont certaines avaient été patchées depuis 2008, failles qui avaient déjà servi à Conficker et à Stuxnet. Or, lorsque l’on se réfère à la carte des victimes d’Octobre Rouge, on voit apparaître des structures sensibles : ambassades en majorité, industries nucléaires, gouvernements, défense, industries pétro-gazières. Si on peut concevoir que la petite PME n’a pas toujours les bons réflexes concernant la sécurité informatique par manque de moyens et de connaissances, on ne voit pas ce qui peut justifier cette légèreté blâmable de la part des RSSI des administrations en question, surtout dans le cas de la France. En effet, parmi les victimes d’Octobre Rouge, il semblerait que la Défense en fasse partie. Si l’Etat ne respecte pas les procédures et les préconisations de ces propres organes – à savoir l’ANSSI – on se demande pourquoi les structures privées devraient être plus diligentes que les structures publiques. Par ailleurs, selon Kasperksy, le malware œuvrait tranquillement depuis novembre 2007.

Enfin, le quatrième enseignement peut être tiré du fonctionnement des anti-virus. Si Octobre Rouge a pu joyeusement se propager, c’est également parce que les anti-virus ne l’ont pas détecté car ils se sont uniquement basés sur la reconnaissance de signature et n’ont pas exécuté d’analyses heuristiques et comportementales. Ceci montre que les anti-virus ne sont pas fiables à 100%, même sur les ordinateurs, pour les smartphones, on le savait déjà.

Tout comme Stuxnet, il est probable qu’Octobre Rouge fasse encore couler beaucoup d’encre mais ce que l’on peut déjà retirer à ce stade, sont les points suivants :

- Les systèmes doivent être constamment mis à jour et dans une structure professionnelle, il est essentielle que toutes les failles soient recensées et corrigées dès que cela est possible ;

- On n’ouvre jamais une pièce jointe d’un expéditeur inconnu ;

- On monitore constamment son réseau et son système afin de détecter rapidement un comportement anormal ;

- On ne fait jamais confiance à 100% aux anti-virus.

Octobre Rouge en chiffres :

- 39 pays infectés ;

- 34 modules recensés dans le code ;

- En activité depuis 6 ans ;

- Plus de 60 domaines relatifs à Octobre Rouge et utilisés pour propager l’attaque ;

- 115 fichiers identifiés pour la campagne de mails utilisés sur un intervalle de 2ans et demi ;

- 35 infections pour la République Fédérale de Russie ;

- 55 000 connexions ;

- 250 adresses IP infectées ;

- 10 serveurs identifiés.

Commentaires

J5012 (non vérifié)

Saturday 16 February 2013 à 00:29

Permalien

no detection heuristique et pas de vrai patch sur les failles w

- les av ont un reglage sans detection heuristique par defaut

- les av qui ont un bon algo heuristique se comptent sur les doigts d'une main

- une faille w a souvent plusieurs couches d'implementation et donc d'acces

- un patch pour une faille donnee sur w, souvent ne patch pas a la racine du bug/faille mais seulement sur une certaine couche d'implementation, assez souvent la couche user/gui ... quelques fois plusieurs patch sont necessaires avant que la faille ne soit quasi-comblee : ce qui reste est consideree comme non accessible, donc negligee par les responsables secu chez ms aussi bien que dans certaines officines de secu ...

Ajouter un commentaire