[Message de service : ce texte n'a pas pour but de vous montrer comment créer une page de phishing mais d'apprendre à faire la différence entre une page de connexion légitime et une fausse. Il est donc inutile de chercher à copier les codes présentés qui sont tronqués.]

Parmi les méthodes les plus classiques et les plus simples qui peuvent exister pour récupérer frauduleusement des identifiants, il y a la page de phishing ou d’hammeçonnage.

Concrètement, il s’agit de copier intégralement une page permettant de se connecter à un site, un réseau social, une banque ou autre mais d’y insérer au passage les paramètres nécessaires pour que l’attaquant puisse récupérer tranquillement les informations qui l’intéressent.

Comment l’attaquant s’y prend-t-il ? Tout d’abord, il commence par repérer les sites qui l’intéressent et les victimes qui l’intéressent. Il copie intégralement le code de la page d’accueil et la colle dans un bloc-note. Ensuite, il ouvre un serveur FTP quelconque. Il reprend alors le fichier qu’il a copié-collé et recherche « login », « loginform » ou « method=POST ».

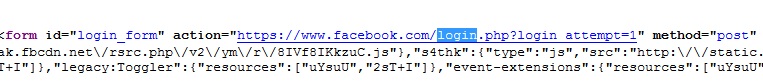

Vrai code-source de Facebook :

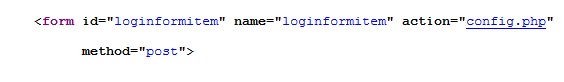

Il change ensuite la ligne « action=www.example.com » en « post.php ».

Code-source d'une page de phishing Facebook :

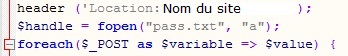

Il va ensuite créer un fichier en .php qu’il va appeler config. Il va y insérer quelques lignes de codes.

Code-source du fichier .php servant à la collecte frauduleuse :

Enfin, il va créer un troisième fichier, un .txt, qui va collecter les identifiants.

Il suffit à l’attaquant de charger les fichiers sur son ftp et d’envoyer le lien contrefait à ses victimes. Il crée pour cela une adresse email bidon, copiant l’adresse des services techniques des sites copiés. Il insère un texte invitant les victimes à se connecter à sa page contrefaite et le tour est joué.

Certaines pages sont extrêmement bien faites car les attaquants se renseignent quotidiennement, ils surveillent les sites afin de pouvoir copier les évolutions et les publicités.

A partir de là, comment les détecter ? Généralement, l’URL suffit à les détecter mais pour s’en assurer, il est possible de comparer le code-source, accessible en faisant un clic droit sur une page. Avec les images ci-dessus, il devient très aisé de savoir si le site est authentique ou non.

Certaines pages sont très mal faites. Par exemple, les caractères spéciaux ou accentués sont remplacés par des symboles comme sur cette image :

Les attaques par phishing sont extrêmement faciles à construire, autant que les attaques utilisant les soft crackeurs de mots de passe. Ce sont également les attaques qui sévissent en plus grand nombre sur Internet car le temps de conception est très court et que les personnes ne sont pas souvent attention à certains détails. L’exemple montré précédemment est particulièrement mal fait. La plupart des escrocs se livrant à ce genre d’activités soignent beaucoup plus les détails afin de faire beaucoup plus de victimes : design, code, adresse email utilisée.

Pour les plus paresseux, il existe même des packages tout prêts à télécharger. L’attaquant-feignant n’a plus qu’à se créer une adresse email bidon et à lancer son attaque.

Si les réseaux sociaux et les jeux en ligne, Dofus par exemple, servent de base pour les phishing, ce sont surtout les sites bancaires et d’e-commerce qui sont les bases principales. Les escrocs testent ensuite les coordonnées bancaires récupérées en faisant des opérations très discrètes – des transferts de 0,01€ - afin de vérifier la validité du compte. A partir de là, les escrocs procèdent à des achats, soit pour eux, soit pour les revendre dans d’autres pays. La plupart des escroqueries de ce type proviennent des pays de l’Est, Russie et Roumanie en tête.

Entre les softs crackeurs de mots de passe et les pages de phishing, il devient très clair qu’il est très facile de tromper la vigilance des personnes pour leur dérober leurs informations personnelles et essayer d’attaquer directement des particuliers est souvent beaucoup plus simple et demande beaucoup moins de compétences que de s’attaquer directement à un site ou un système.

Ajouter un commentaire