*Ce texte s'adresse aux débutants.*

Mardi, un texte sur les emails forgés a été publié, comportant certaines affirmations erronées. Les lignes qui suivent sont une version corrigée grâce à Pierre Beyssac et Bruno Tréguier qui ont eu la gentillesse et la patience de contribuer aux corrections qui suivent. Merci à eux.

Les spams sont l’une des plaies des messageries électroniques, d’autant que certaines adresses emails semblent plus vraies que nature. L’une des techniques permettant de rendre plus crédible un spam consiste à forger un email.

Un email forgé est un email maquillé. Lorsqu’une victime reçoit cet email, elle voit s’afficher une adresse email spécifique qui n’est pas l’adresse dont provient réellement le message. Cette technique permet non seulement de répandre plus facilement du spam mais également diverses tentatives de phishing ou insultes ou diffamations.

Il semble inutile d’insister sur le fait que se servir de ce type de programme à des fins malveillantes est illicite.

Il existe deux méthodes pour forger des emails : le faire soi-même à la main en utilisant un Telnet ou utiliser un logiciel qui le fait à votre place. Zmail – par exemple – est un petit programme open-source qui permet ce type de manipulation. Mais il existe une différence fondamentale entre ces deux méthodes.

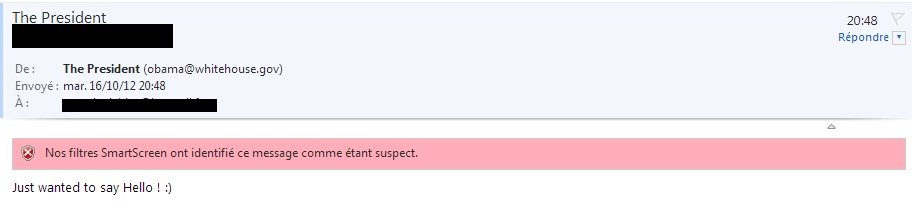

En utilisant Zmail, je me suis amusée à m’envoyer un email forgé. En apparence, le mail semble vaguement authentique et sûr. Si sur Hotmail, il a été signalé mais non filtré, sur mon client de messagerie, aucune alerte ne s’est déclenchée à la réception.

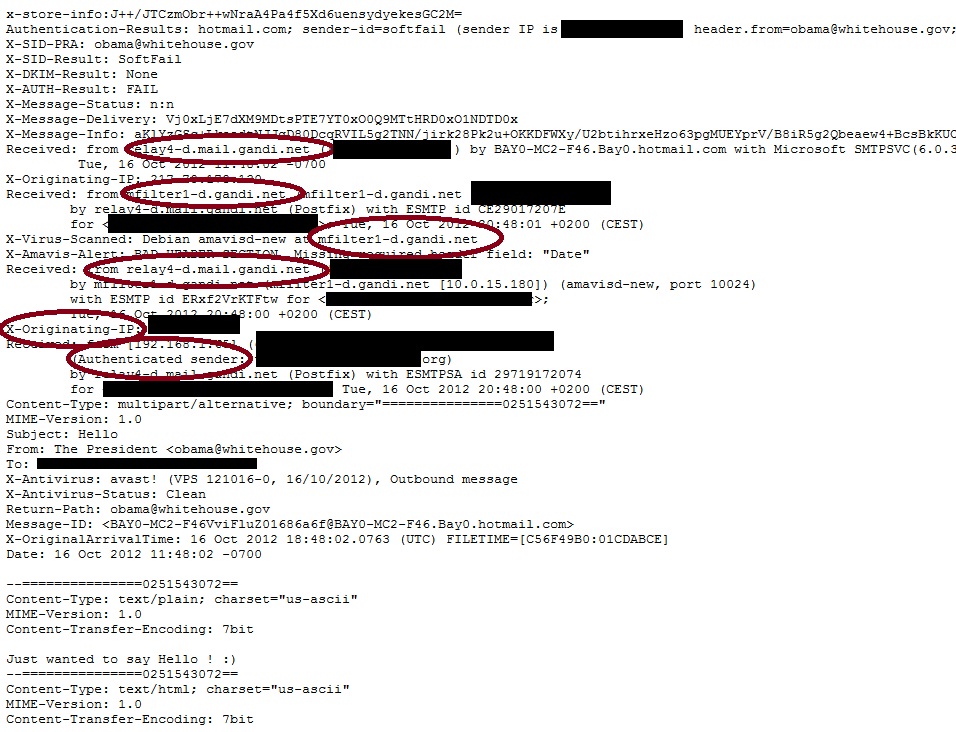

Retournons le mail et regardons le code-source.

Les éléments entourés en rouge sont tous les éléments qui permettent d’identifier clairement l’expéditeur véritable du mail forgé, qui n’est donc pas Barack Obama, surtout le X-Originating IP et l'authentificated sender. Ce que l’on constate est qu’utiliser des petits soft de type Zmail peut être très sympathique mais ne masque en rien l’identité réelle d’un expéditeur.

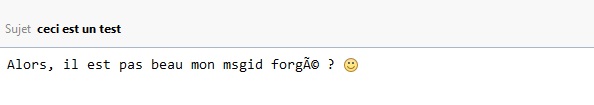

A contrario, forger un email de façon artisanale avec un bon vieux Telnet rend la tâche beaucoup plus compliquée. Bruno s’est ainsi livré à ce petit exercice. Il m’a envoyé un email forgé avec un Telnet. Au premier coup d’œil, on ne voit même pas d’adresse d’expéditeur.

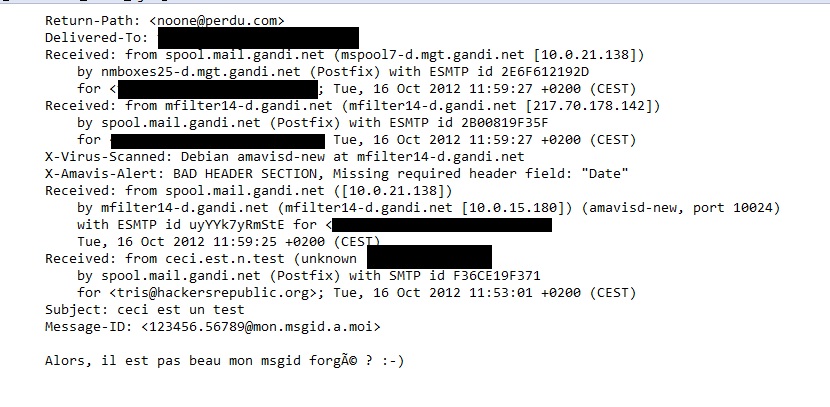

Regardons le code-source du mail.

Les éléments cachés par les rectangles noirs ne sont pas nécessaires à l’identification de l’email forgé. Brunon a tellement bien forgé le mail que la seule chose que j’ai pu y voir, c’est l’adresse IP dont il s’était servi et qu’il a volontairement laissé. Mais il aurait aussi pu passer par un service quelconque permettant de masquer l’IP qui apparaît dans l’en-tête.

A proprement parler, il n’y a aucun élément permettant d’identifier formellement l’expéditeur : ni email d’origine, si passerelle et si Bruno l’avait voulu, aucune adresse IP. Mais c’est justement cette absence d’élément permettant l’identification formelle qui met la puce à l’oreille. S’il n’existe aucun élément valable, c’est que l’email a été forgé et c’est à cela que l’on peut les reconnaître.

Tout ceci peut paraître anecdotique mais les spams représentent un business et lorsque des personnes utilisent des emails forgés pour diffamer, insulter ou intimider des personnes, on comprend vite l’intérêt de ce type de techniques.

Si le sujet vous intéresse, vous pouvez consulter les données mises à disposition par Kaspersky.

Ajouter un commentaire